1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

| # 嗅探目标ip系统信息

sudo nmap -O 180.101.49.12

tarting Nmap 7.80 ( https://nmap.org ) at 2021-08-20 14:59 CST

Nmap scan report for 180.101.49.12

Host is up (0.0084s latency).

Not shown: 998 filtered ports

PORT STATE SERVICE

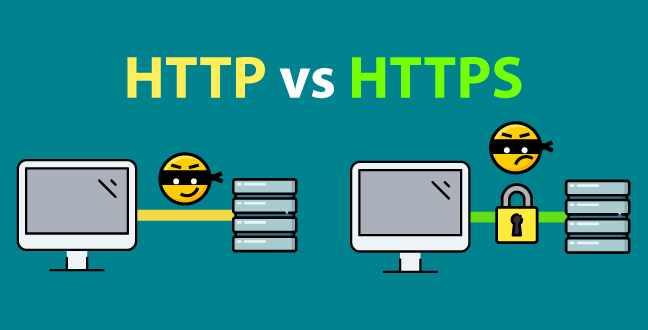

80/tcp open http

443/tcp open https

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Aggressive OS guesses: Linux 2.6.18 - 2.6.22 (92%), D-Link DWL-624+ or DWL-2000AP, or TRENDnet TEW-432BRP WAP (90%), OneAccess 1641 router (90%), 3Com SuperStack 3 Switch 3870 (88%), HP ProCurve 2524 switch or 9100c Digital Sender printer (86%), Blue Coat PacketShaper appliance (86%), Satel ETHM-2 intruder alarm (86%), Apple TV 5.2.1 or 5.3 (86%), AVtech Room Alert 26W environmental monitor (85%)

No exact OS matches for host (test conditions non-ideal).

OS detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 9.61 seconds

|